企业级数据泄密雷区!这些漏洞比员工失误更致命

🔍 真实案例:某科技公司因服务器漏洞被黑客“搬空”数据库

某创业公司使用默认密码的云服务器,黑客利用漏洞入侵,盗走全部用户数据+源代码,并在暗网出售,导致公司被迫停业整顿,损失超千万!

⚠️ 企业级数据泄密往往不是员工“手滑”,而是系统性漏洞!

🚨 企业级数据防泄密5大高危雷区,你踩了几条?

1️⃣ 服务器/数据库无权限管控

❌ 风险点:

-所有员工都能访问核心数据库

-外包人员权限未回收,离职后仍可登录

-使用默认账号密码(如admin/123456)

✅ 解决方案:

-分级权限管理(RBAC模型)

-定期审计账号,离职立刻禁用

-强制双因素认证(2FA)

2️⃣ 云存储配置错误(公开访问)

❌ 风险点:

-AWS S3/Azure存储桶误设为“公开”,全网可下载

-云服务器未开防火墙,端口暴露

✅ 解决方案:

-检查所有云存储访问权限

-使用私有链接+IP白名单

-启用云安全监控(如AWS GuardDuty)

3️⃣ 代码仓库泄露(GitHub公开项目)

❌ 风险点:

-程序员误传含密钥的代码到GitHub公开库

-内部GitLab未设访问控制,全员可下载

✅ 解决方案:

-扫描GitHub是否有公司敏感信息(如GitGuardian)

-代码提交前自动检测密钥/密码

-内部GitLab设置项目级权限

4️⃣ 供应链攻击(第三方软件/供应商漏洞)

❌ 风险点:

用的老旧版财务软件有后门

合作厂商的API权限过大,泄露数据

✅ 解决方案:

-第三方软件必须通过安全评估供应商

-合作签数据保密协议(DPA)

-API访问限频+日志监控

5️⃣ 无日志审计+无应急响应

❌ 风险点:

-数据被窃取3个月后才发现

-被勒索病毒加密文件,无备份

✅ 解决方案:

-部署SIEM系统(如Splunk)实时监控异常

-定期做渗透测试+漏洞扫描

-制定数据泄露应急预案(含公关话术)

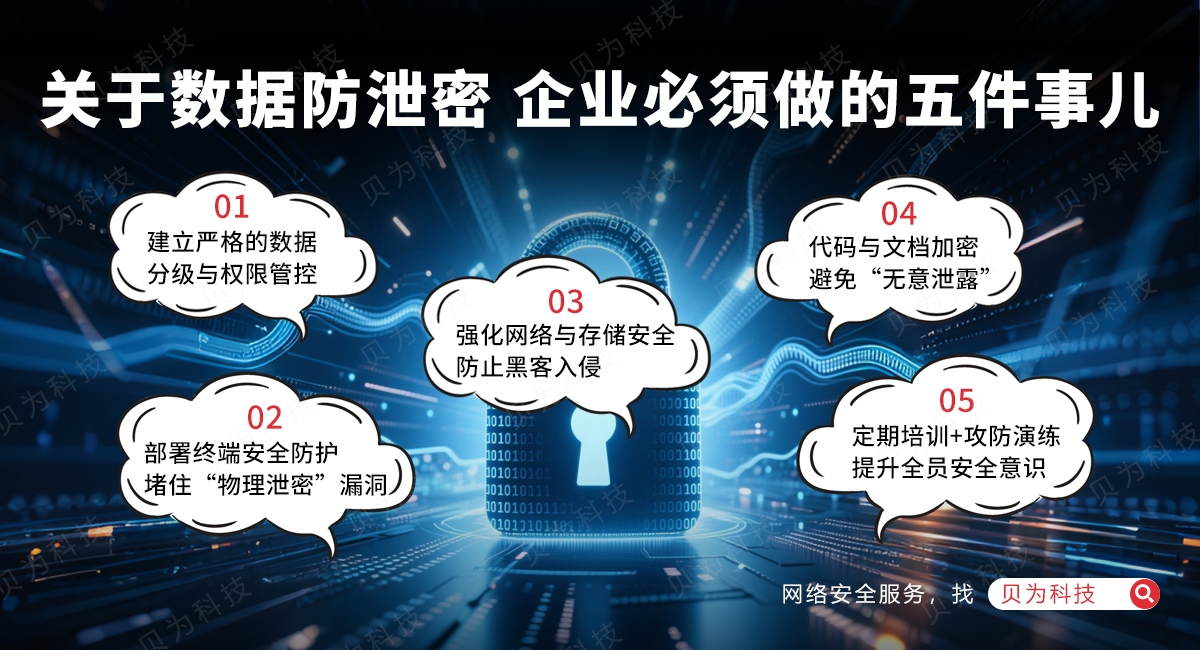

🔒🚨关于数据防泄密,企业必须做的五件事儿

——从制度到技术,全方位守护核心数据安全

在数字化时代,企业数据已成为最宝贵的资产之一。然而,数据泄露事件频发,轻则导致客户流失、品牌受损,重则面临法律诉讼甚至破产风险。防泄密不是“可选项”,而是企业生存的“必选项”!

1️⃣ 建立严格的数据分级与权限管控

💢问题:员工随意访问核心数据,离职后仍能登录系统

✅解决方案:

-数据分级:将数据分为“公开、内部、机密、绝密”等级,明确访问权限

-最小权限原则:员工只能访问工作必需的数据(如财务看不到客户名单)

-定期审计:每季度清理离职员工账号和冗余权限

2️⃣ 部署终端安全防护,堵住“物理泄密”漏洞

💢问题:员工用U盘拷贝文件、私人邮箱发送机密资料

✅解决方案:

-禁用USB接口或仅允许加密U盘

-监控外发行为:禁止私人邮箱、网盘传输公司文件

-屏幕水印:所有文档添加员工ID水印,溯源泄密者

3️⃣ 强化网络与存储安全,防止黑客入侵

💢问题:服务器弱密码、云存储误设“公开访问”

✅解决方案:

-强制双因素认证(2FA):所有关键系统必须开启

-云存储权限检查:确保AWS S3/Aliyun OSS等设置为私有

-日志监控:实时检测异常登录、批量下载行为

4️⃣ 代码与文档加密,避免“无意泄露”

💢问题:程序员误传含密钥的代码至GitHub,设计稿被竞对盗用。

✅解决方案:

-代码扫描:用工具自动检测GitHub敏感信息泄露

-文档加密:核心文件强制加密,外发需审批

-水印+防截屏:对外资料添加动态水印,聊天软件禁用截屏

5️⃣ 定期培训+攻防演练,提升全员安全意识

💢问题:90%的泄密源于员工疏忽(如点击钓鱼邮件)

✅解决方案:

-入职必培训:签署保密协议,学习数据安全规范

-季度攻防演练:模拟钓鱼邮件、U盘病毒测试员工反应

-奖惩制度:对举报泄密者奖励,对违规者严肃处理

📢 老板/IT负责人必看总结

✅ 技术+管理结合:只买软件不培训≈白花钱

✅ 从小事抓起:比如禁止微信传文件、强制复杂密码

✅ 定期检查:每季度做一次安全漏洞扫描

你的企业有哪些防泄密妙招? 欢迎留言分享经验!

👇贝为科技成立于2013年,公司定位于卓越IT服务提供商,专注于信息安全、基础架构、弱电集成等方面业务,提供一站式解决方案。如果您的企业有数据防泄密安全解决方案的需求,不妨来找小贝聊一聊!!!