企业装了防火墙就万事大吉?别天真了!

发布人:贝为科技 发布日期:2025-08-25

在数字化浪潮席卷各行各业的今天,网络安全已成为企业不可忽视的生命线。许多企业主在部署防火墙后便高枕无忧,认为"一墙在手,安全我有"。

然而,这种想法就像认为"买了防盗门就永远不会遭小偷"一样天真。

接下来小贝将深入剖析防火墙的真实防护能力,并为您揭示构建真正企业安全防线的关键要素。

一、防火墙:不可或缺但绝非万能

1.防火墙的核心价值

作为网络安全的基础设施,防火墙确实发挥着不可替代的作用:

- 流量管控专家

实时监控所有进出网络的数据包,像严格的边境海关一样,对每个"入境者"进行细致检查。基于预设的ACL(访问控制列表),可精确控制哪些IP、端口和协议允许通过。

- 网络区域隔离

通过划分安全区域(如DMZ区、内网区),有效隔离不同信任级别的网络段。例如将Web服务器放在DMZ区,既允许外部访问,又保护核心数据安全。

- 基础攻击防御

能够拦截常见的网络层攻击,如SYN Flood、ICMP洪水等DDoS攻击,以及部分端口扫描行为。

2.防火墙的六大盲区

(1)然而,现代网络威胁早已突破传统防火墙的防护边界:

- 内部威胁束手无策

- 员工误操作(如错误共享敏感文件)

- 恶意内部人员数据窃取

- 已授权用户的权限滥用 (据统计,34%的数据泄露源于内部威胁)

(2)应用层攻击无力招架,无法有效防御:

- SQL注入

- XSS跨站脚本

- API滥用

- 零日漏洞攻击 (这些攻击都隐藏在合法流量中)

(3)加密流量成为盲点

- 随着HTTPS普及,超过80%的恶意软件通过加密通道传播,传统防火墙无法解密检查这些流量。

(4)高级威胁难以应对APT攻击通常采用:

- 多阶段渗透

- 低频慢速攻击

- 合法凭证滥用

- 这些都能轻松绕过传统防火墙。

(5)终端安全完全缺失

- 移动设备接入

- BYOD设备管理

- 终端恶意软件

- 防火墙对这些威胁毫无办法。

(6)云环境适应不足,传统边界防火墙难以应对:

- SaaS应用访问

- 多云混合架构

- 动态IP环境

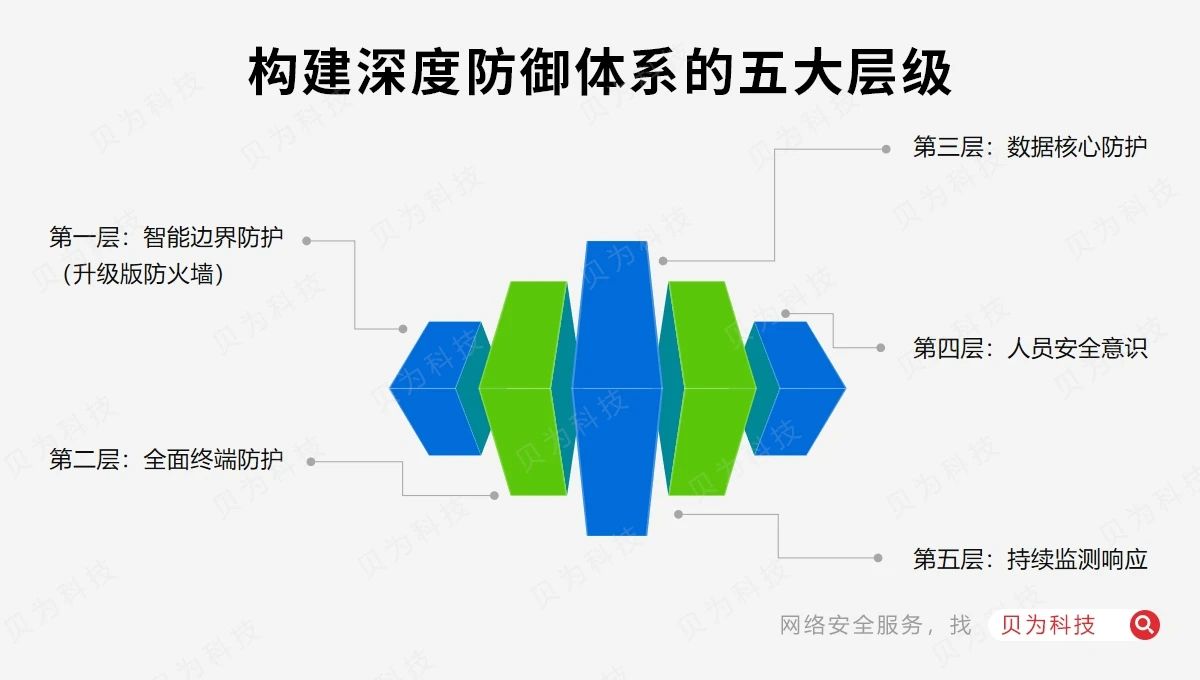

二、构建深度防御体系的五大层级

- 真正的网络安全应该像洋葱一样层层防护,我们建议企业建立以下五层防御体系:

第一层:智能边界防护(升级版防火墙)

- 下一代防火墙(NGFW):集成IPS、AV、URL过滤等功能

- Web应用防火墙(WAF):专门防护OWASP TOP10威胁

- 网络流量分析(NTA):通过AI检测异常行为

- 云访问安全代理(CASB):管控云服务访问

第二层:全面终端防护

- EDR/XDR解决方案:端点检测与响应

- 移动设备管理(MDM):管控BYOD设备

- 应用白名单:只允许运行授权程序

- USB设备管控:防止数据通过外设泄露

第三层:数据核心防护

1.分级加密策略:

- 传输中数据(TLS 1.3)

- 静态数据(AES-256)

- 使用中数据(内存加密)

2.精细化权限管理:

- RBAC基于角色的访问控制

- ABAC基于属性的访问控制

- 实时权限审计

3.智能数据防泄漏(DLP):

- 内容识别

- 行为分析

- 自动阻断

第四层:人员安全意识

1.沉浸式培训体系:

- 季度性钓鱼演练

- 情景式案例教学

- 安全意识KPI考核

2.特权账号管理:

- 双因素认证

- 会话录制

- 最小权限原则

第五层:持续监测响应

1.SOC安全运营中心:

- 24/7威胁监控

- SIEM日志分析

- 事件分级响应

2.红蓝对抗演练:

- 每年至少2次攻防演练

- 第三方渗透测试

3.灾难恢复计划:

- RTO/RPO指标设定

- 备份有效性验证

- 应急响应演练

三、特别提醒:混合办公时代的新挑战

- 随着远程办公常态化,企业安全边界已经消失,必须考虑:

- 零信任架构:"从不信任,始终验证"

- SASE安全架构:融合网络与安全服务

- 身份成为新边界:强化IAM管理

- 云原生安全:CSPM、CWPP等工具

结语:安全是过程而非状态

安装防火墙只是安全建设的起点而非终点。真正的网络安全需要:

- 持续的资金投入(建议不低于IT预算的15%)

- 专业团队建设(或可靠的MSSP服务)

- 完善的管理制度

- 全员安全意识

记住:在今天这个数字化世界,企业只有两种——已经遭受攻击的和即将遭受攻击的。您准备成为哪一种?

贝为科技成立于2013年,公司定位于卓越IT服务提供商,专注于信息安全、基础架构、弱电集成等方面业务,提供一站式解决方案。如果有以上需求,不妨来找小贝聊一聊!!!