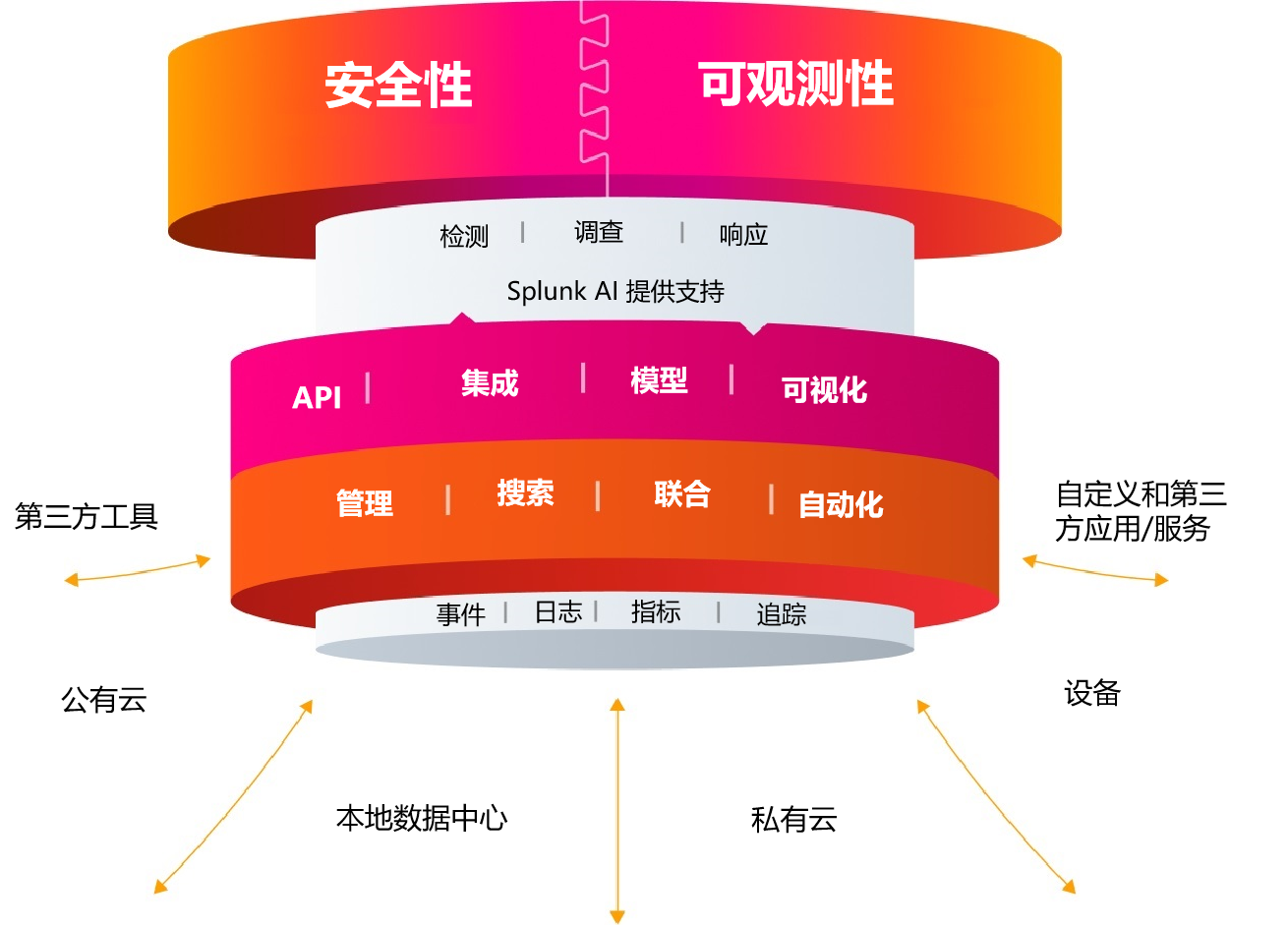

Splunk 独特优势

快速实现数据价值

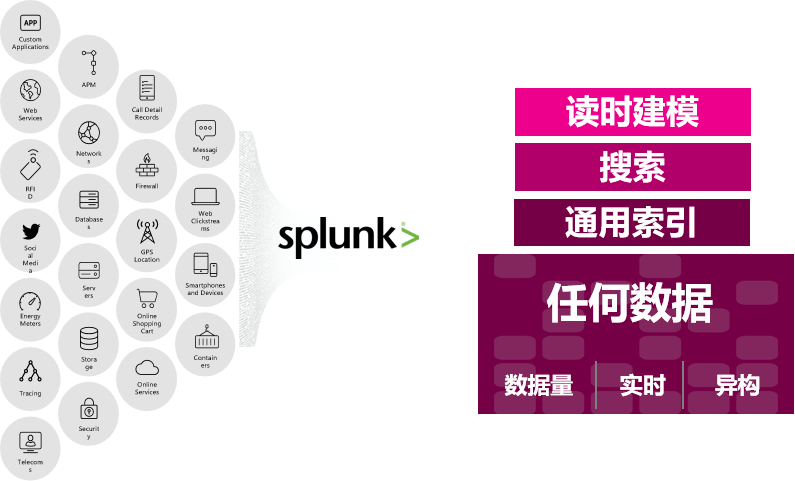

强大处理能力支撑的读时建模,无需事先决定分析模型,保证分析场景的灵活性,兼容多个不同业务领域

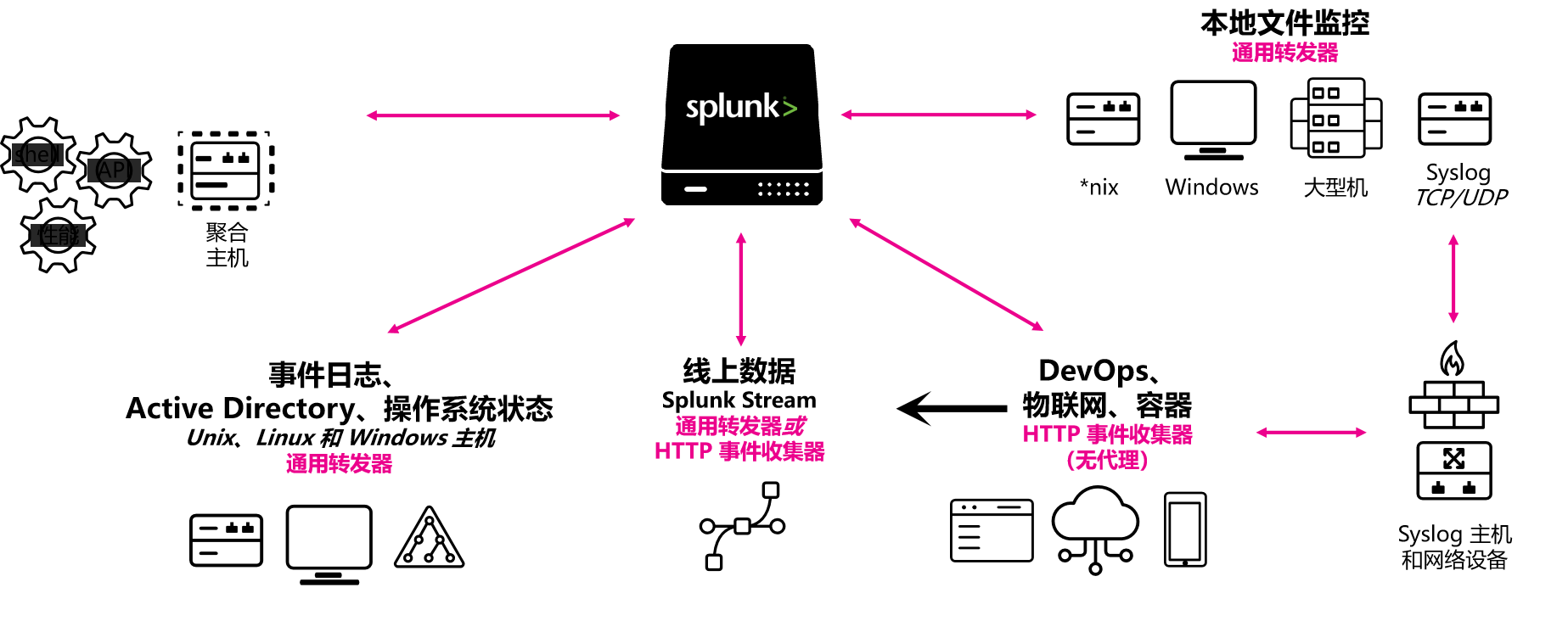

实时处理任何数据源

无损失的接入任何类型数据源,实现多数据源的关联查询分析

企业级灵活架构

集群灵活扩展,弹性伸缩可支持每天PB级数据接入,而无任何性能下降

丰富应用场景

提供的安全运营和IT运营等应用,均排名全球第一

Splunk安全解决方案简介

解决方案建设新一代安全运营中心

安全运营遇到的问题

资源有限

缺乏 100 万个安全专业人员的资源

告警太多

安全警示数量不断增加

独立运作产品太多

单点产品拼接而成且缺乏协调

缺乏流程

部分安全团队缺乏严格的操作和 SOP 来进行有效回应

速度

侦测、分类和回应时间的速度必须加快

成本

成本继续增加

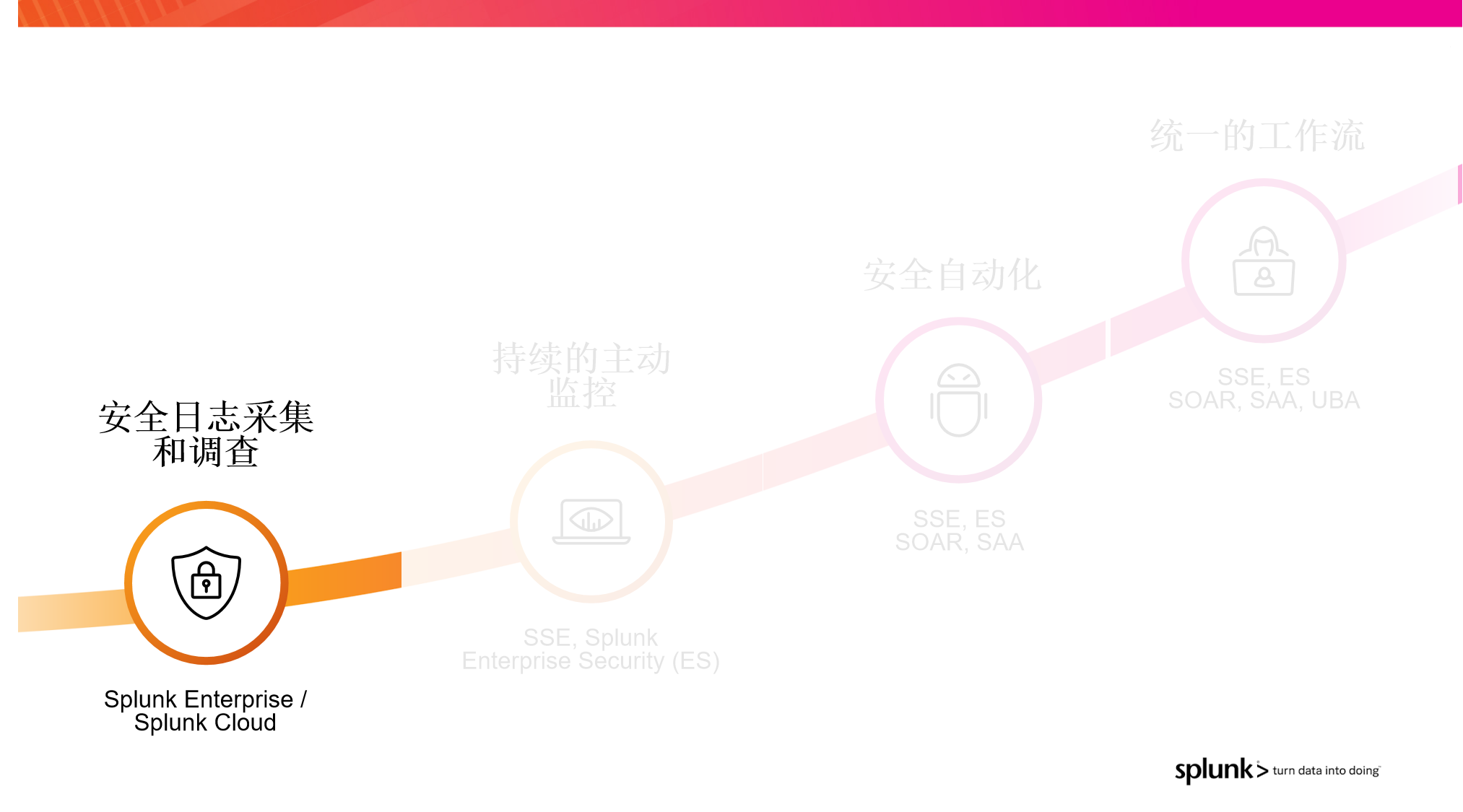

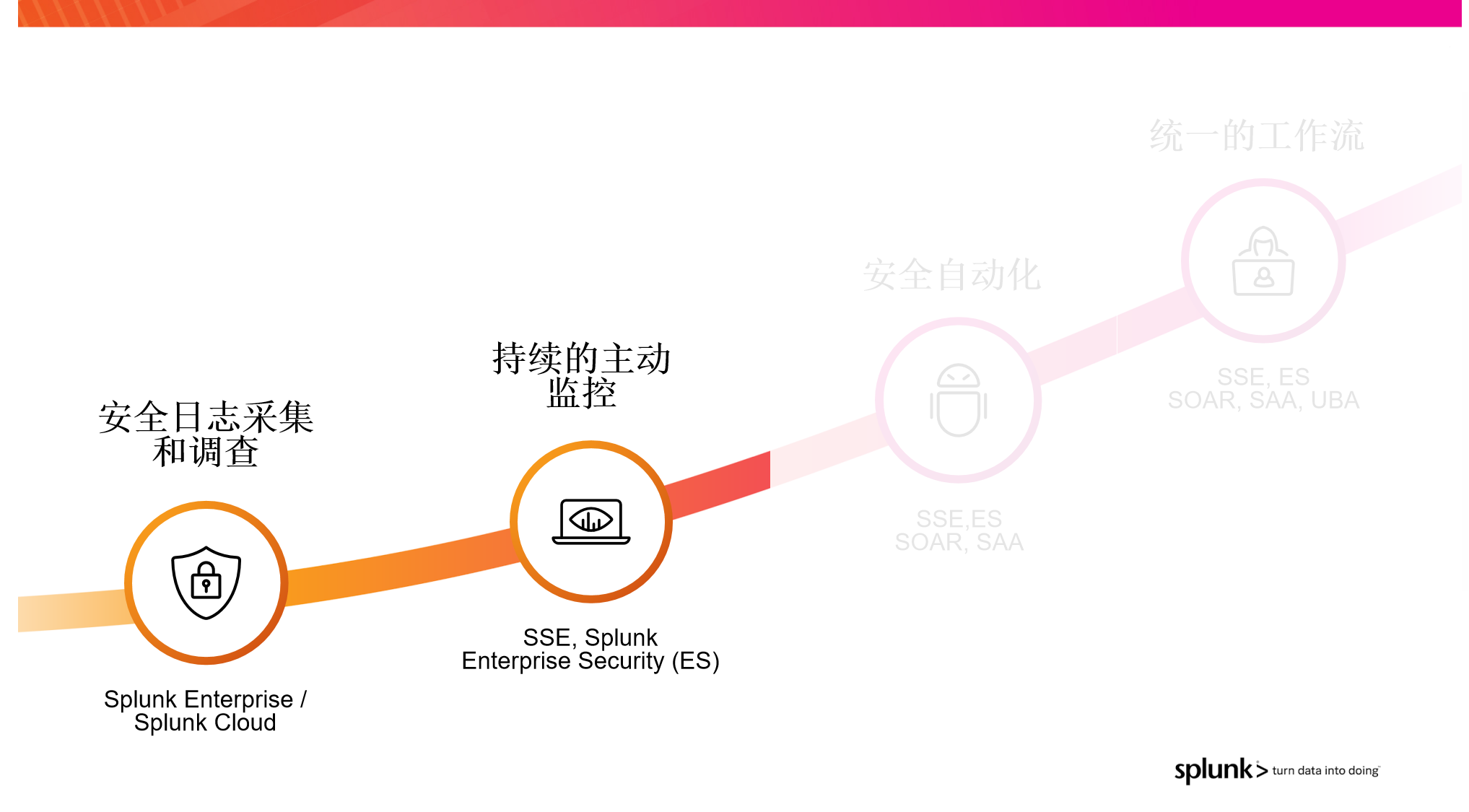

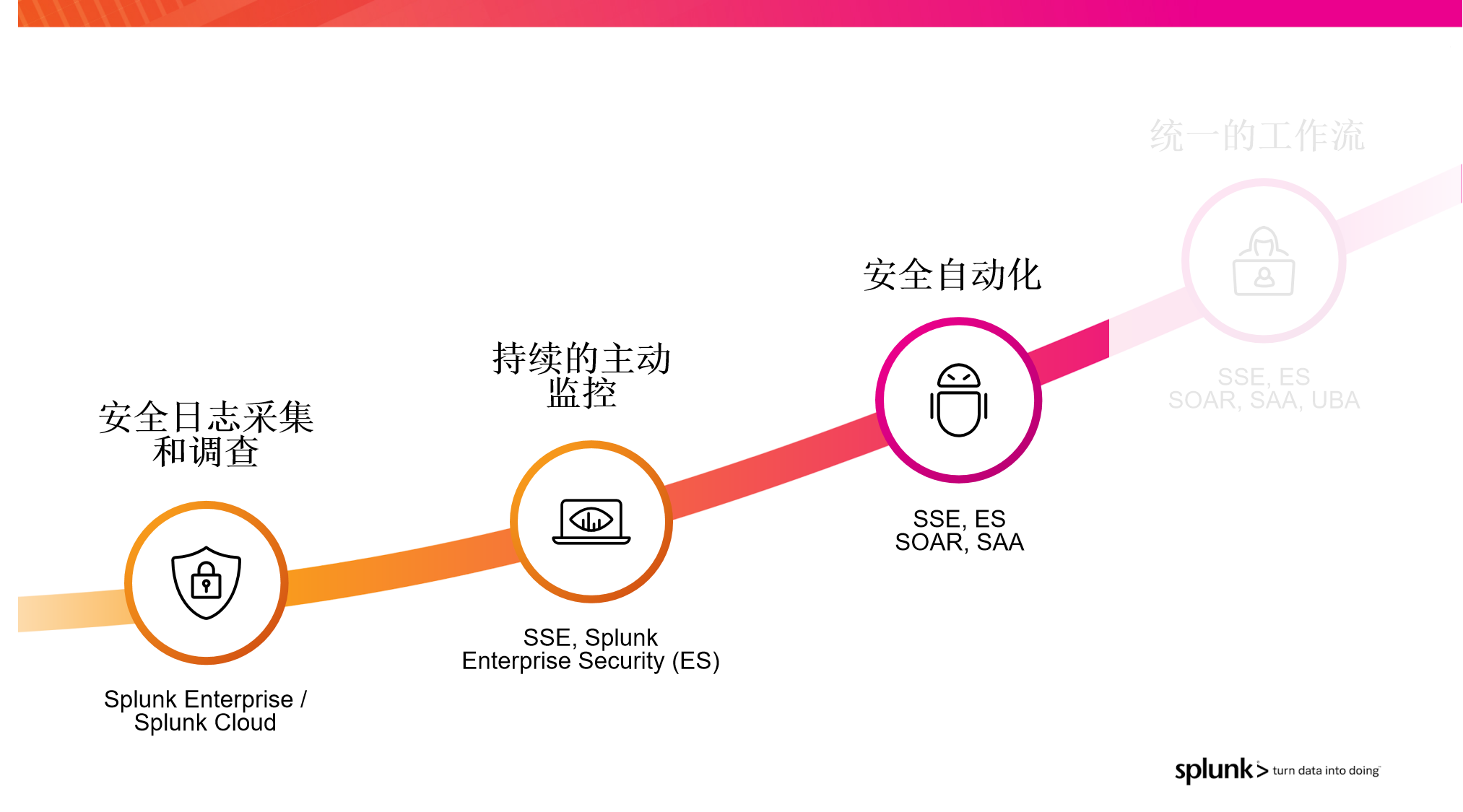

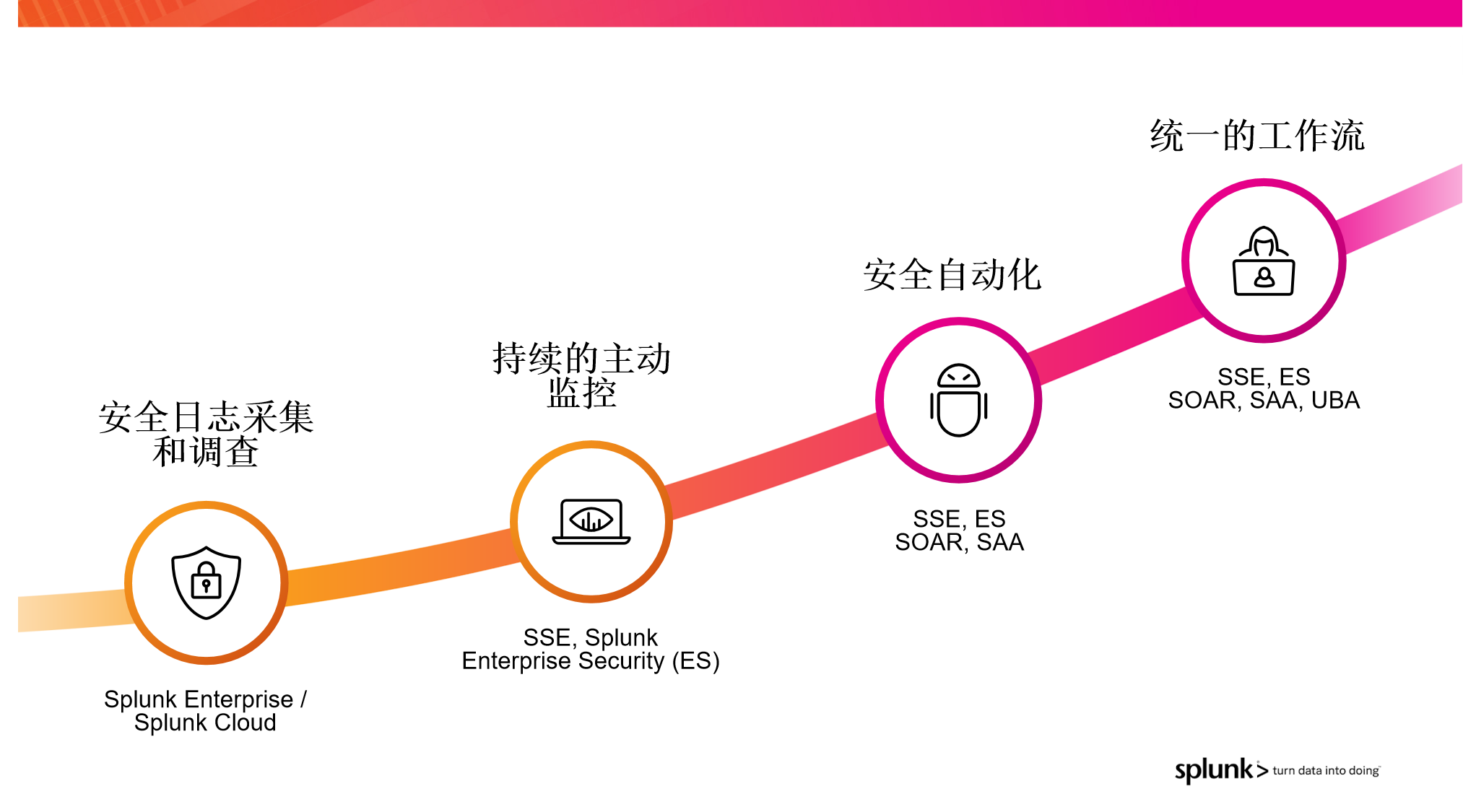

安全数据分析应用旅程

基于安全成熟度,数据驱动的SOC建设路径

Splunk Enterprise

调查和监控平台

扩展数据支持

安全设备日志分析

系统和应用日志分析

高效安全调查和监控

提高了规模化的可管理性

海量开箱即用的安全Apps

提供初步安全统一视图

Splunk 安全分析场景示例

Splunk 能摄取哪些数据?

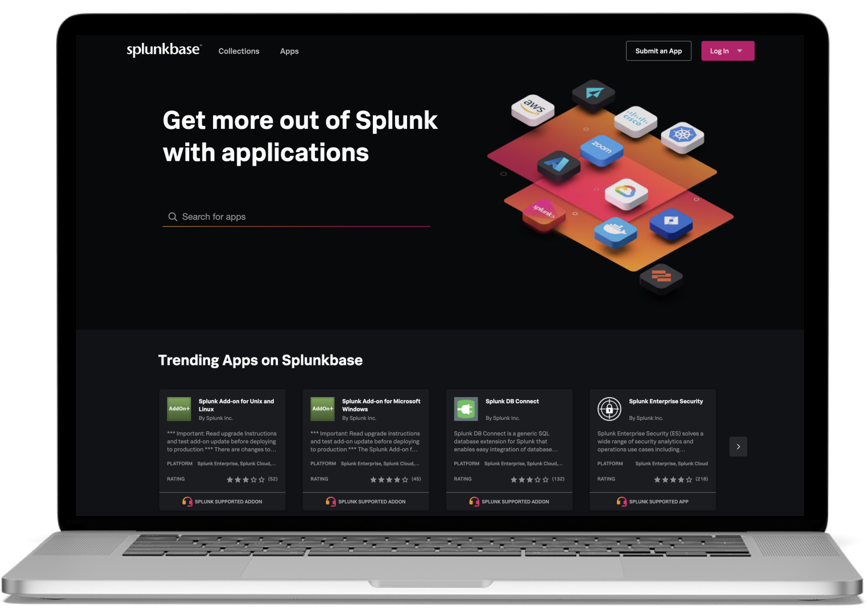

Splunkbase

Splunk应用 app store

提供超过 2900+ 的 App 应用

轻松实现各类数据的接入和分析

提供开箱即用的分析仪表盘,加速数据到价值的转换

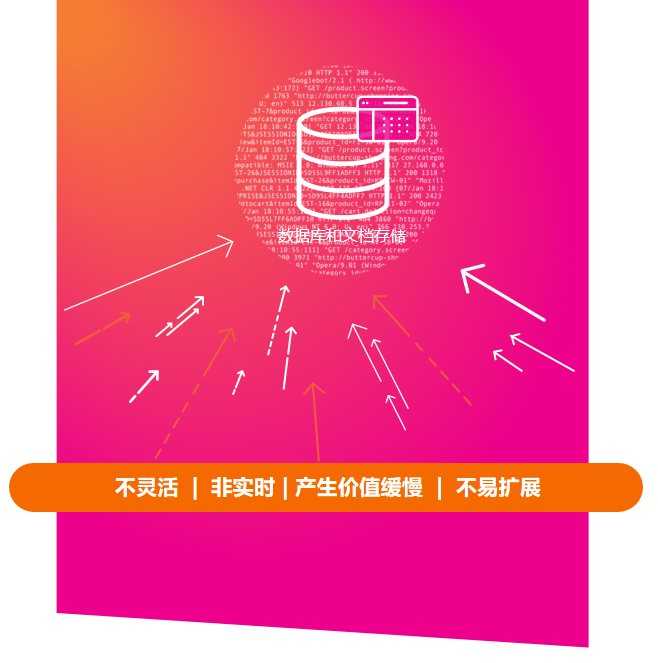

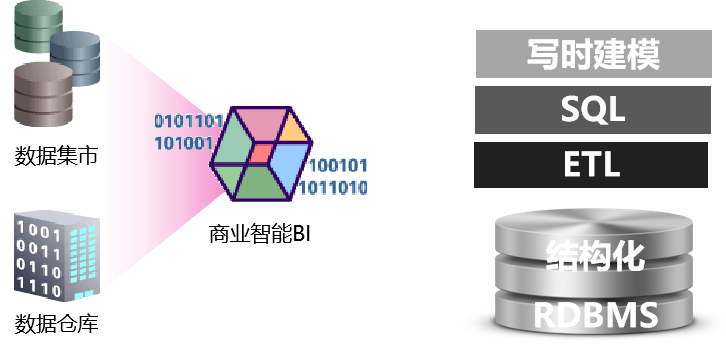

传统方法

强制数据结构

试图结构化

机器数据

革命性的数据处理技术

传统

Splunk

安全数据分析应用旅程

基于安全成熟度,数据驱动的SOC建设路径

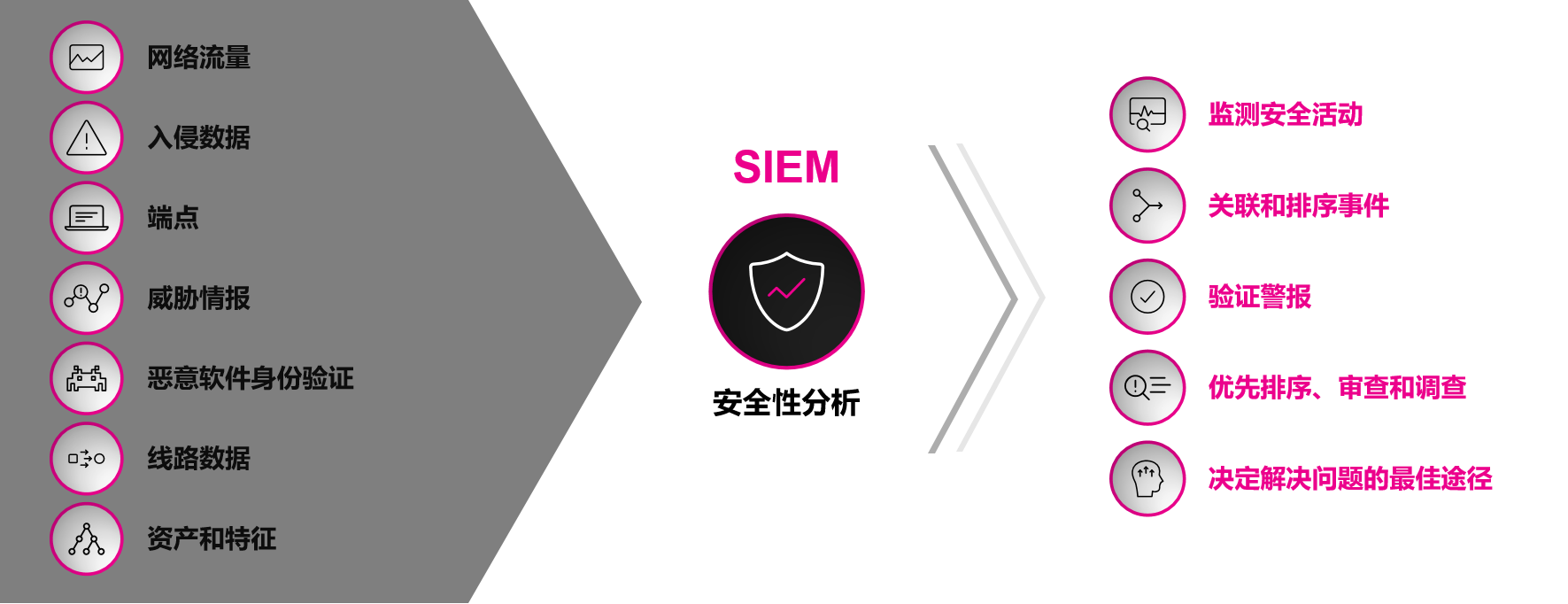

用高级分析技术对抗威胁

由安全信息和事件管理(SIEM)提供支持

如何解决跨不同的安全设备、系统,实现统一的安全分析?

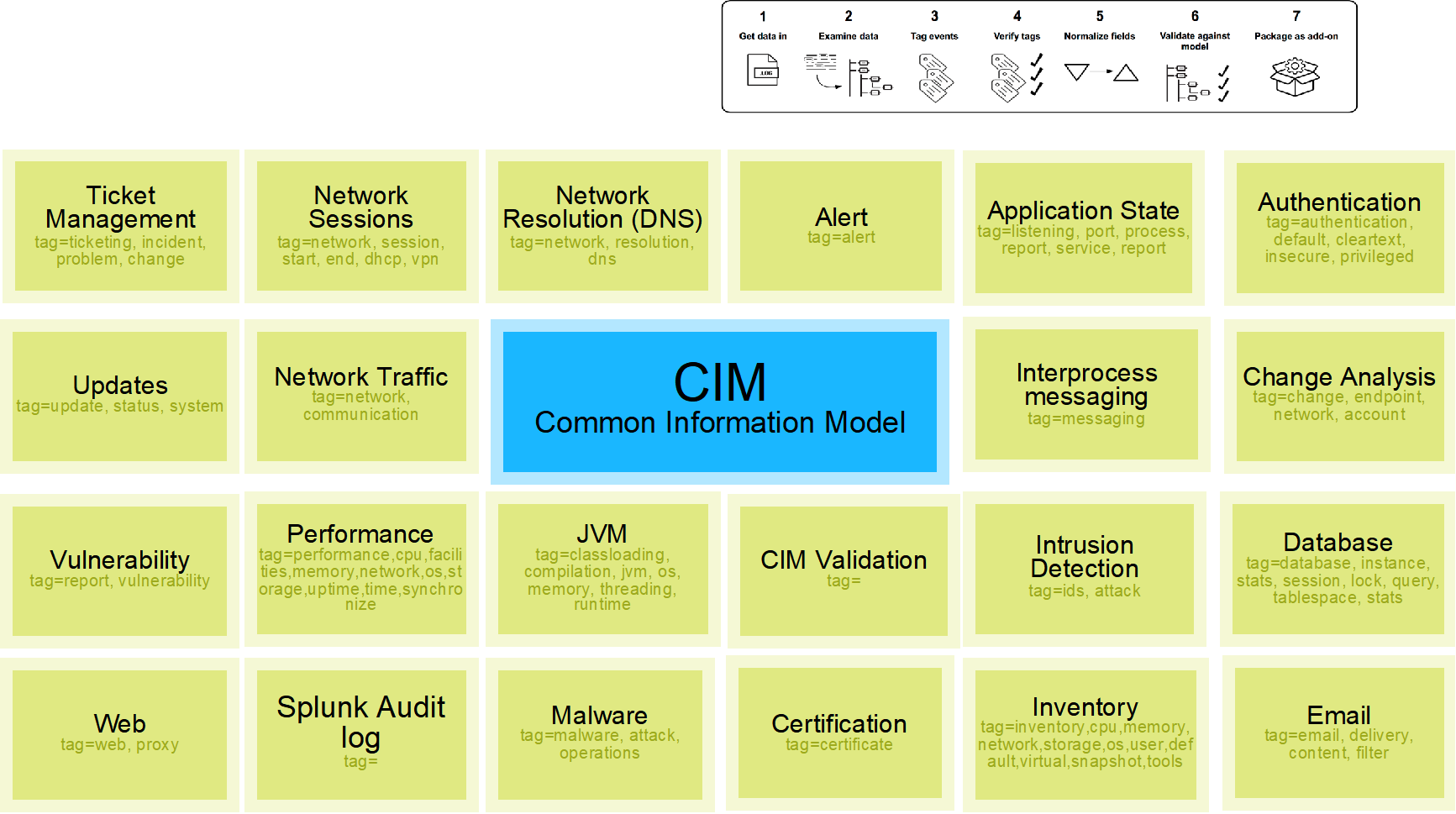

安全通用数据模型

Common Information Model

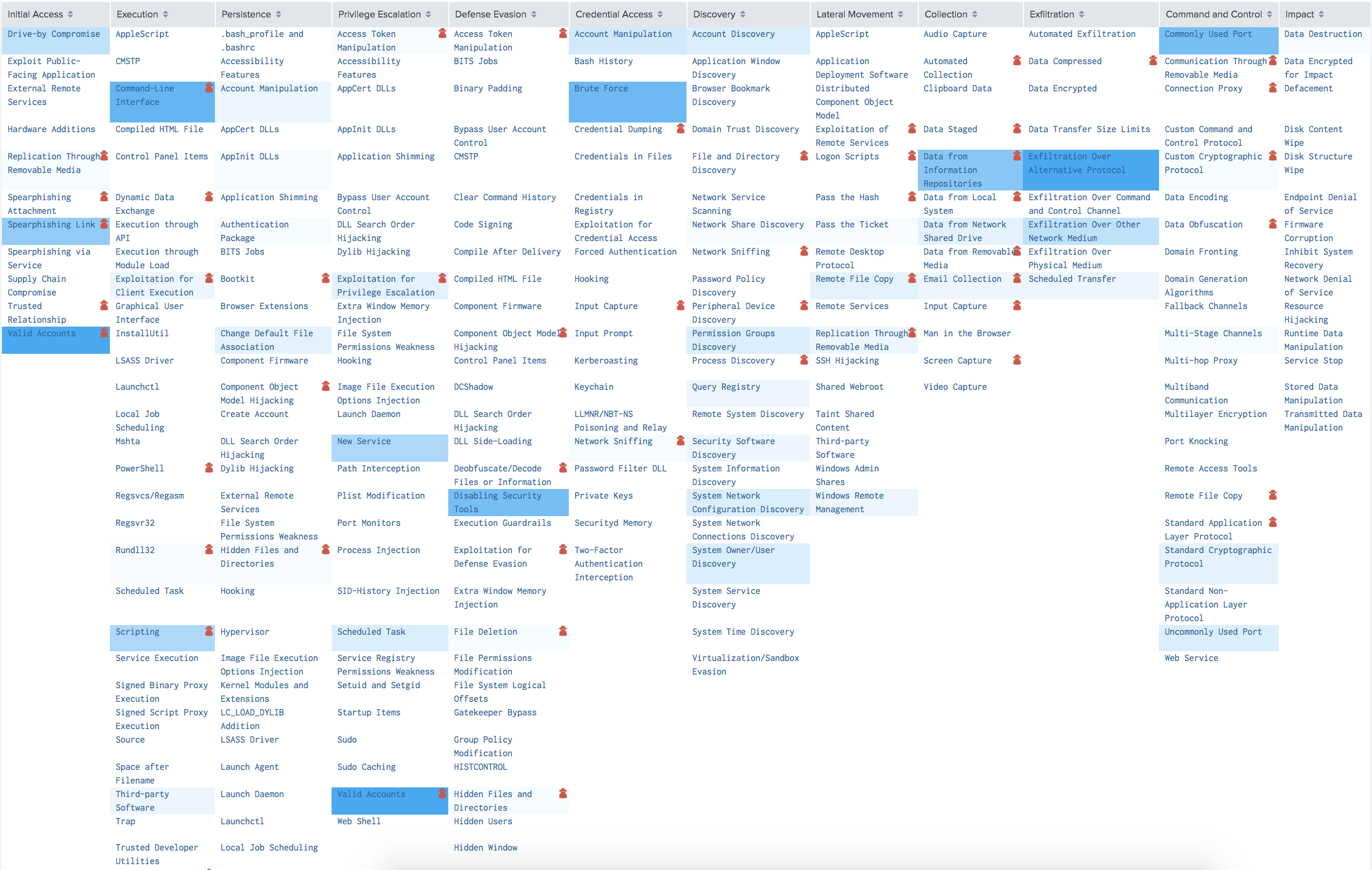

Splunk Security Essentials (场景化的安全最佳实践)

456种示例用于高级威胁检测

对应对安全路线图不同阶段

全面匹配 ATT&CK Matrix

Splunk Enterprise Security

行业领先的安全分析解决方案,备受全球 SOC 用户的信赖

获得全面的可见性 大规模搜索和分析任何数据。

深入了解风险 通过可定制的仪表盘、可视化和报告。

根据上下文确定优先级 使用基于风险的警报,重点关注迫在眉睫的威胁。

更快地检测威胁 内置超过 1700 多种预置检测功能。

有效检测异常和未知威胁 借助 AI/ML。

统一的威胁检测、调查和响应 使用单一的现代化工作台。

构建您的自定义功能 利用自定义应用程序和强大的集成功能。

安全数据分析应用旅程

基于安全成熟度,数据驱动的SOC建设路径

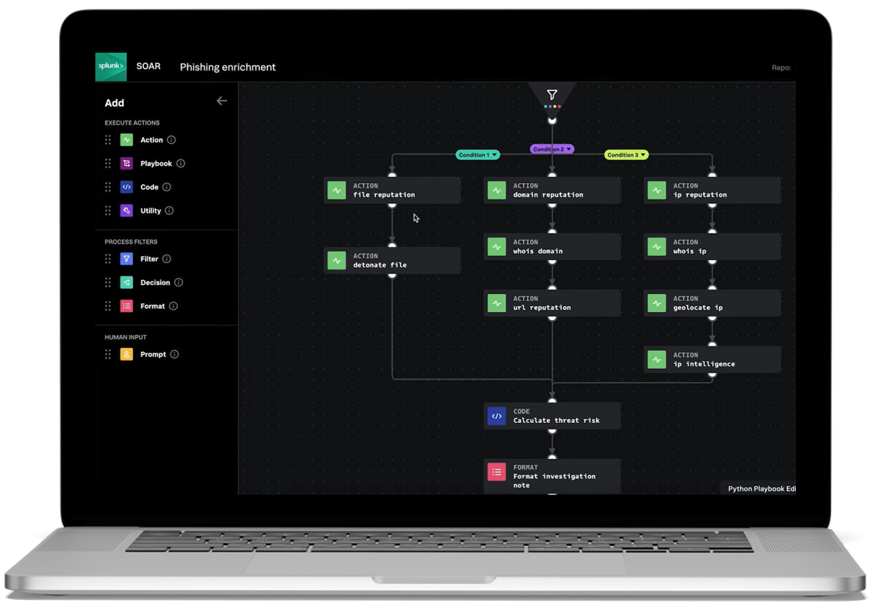

调查和响应 - 钓鱼邮件

接触过哪些系统

Microsoft Exchange – 提取疑似钓鱼邮件信息

恶意软件沙箱 - 邮件附件是否为恶意

域名信誉查询 – 邮件中提取的URL

IP信誉查询 – 邮件涉及到的IP

SIEM – 评估影响范围

网络防火墙 – 阻止IP

代理服务器 – 阻止URL

终端安全 – 阻止匹配恶意特征Hash的文件

工单系统 – 创建钓鱼邮件删除请求工单

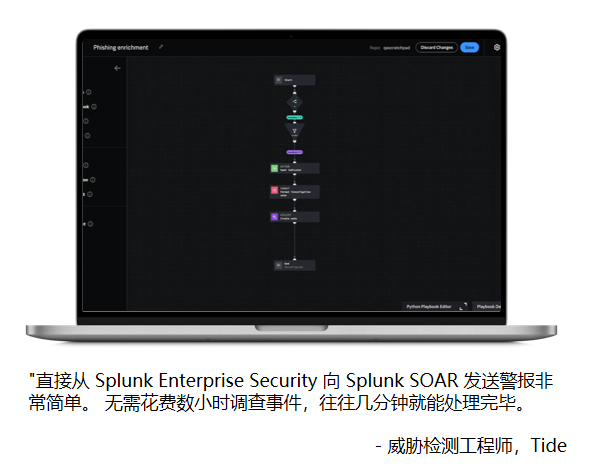

Splunk SOAR

自动执行重复性任务,在数秒内响应安全事件,提高分析师的工作效率。

提高团队生产力 通过自动化实现快速和高效。

采取优先行动 应对最紧迫的威胁。

利用威胁上下文 自动应对常见威胁。

轻松实现自动化 使用预构建的工作簿、集成或构建自定义工作簿。

让您的安全堆栈发挥更大作用 通过协调跨团队和跨工具的工作流。

促进协作调查 实现统一的调查流程。

对数据采取行动 通过将 SOAR 与 Splunk ES 和 Splunk Attack Analyzer 集成。

SOAR 自动化

重复的任务自动化,以增强团队的工作能力

以秒为单位执行自动化操作,而不是以小时为单位

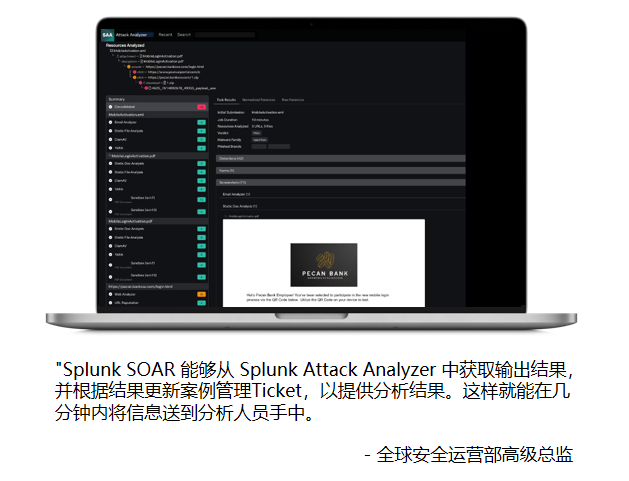

Splunk Attack Analyzer

自动分析活动威胁,深入了解背景情况,加快调查和解决速度

减少威胁分析中的人工操作 无缝集成到 SOC 工作流程中。

确保调查的基准标准 一致、全面和高质量的威胁分析。

无缝交互 在专用、对用户透明的环境中与恶意内容无缝交互。

响应的智能自动化 Splunk SOAR 轻松集成,实现端到端威胁分析和响应的智能自动化。

提升分析师的工作体验 通过减少威胁分析的工作量和释放宝贵时间。

安全数据分析应用旅程

基于安全成熟度,数据驱动的SOC建设路径

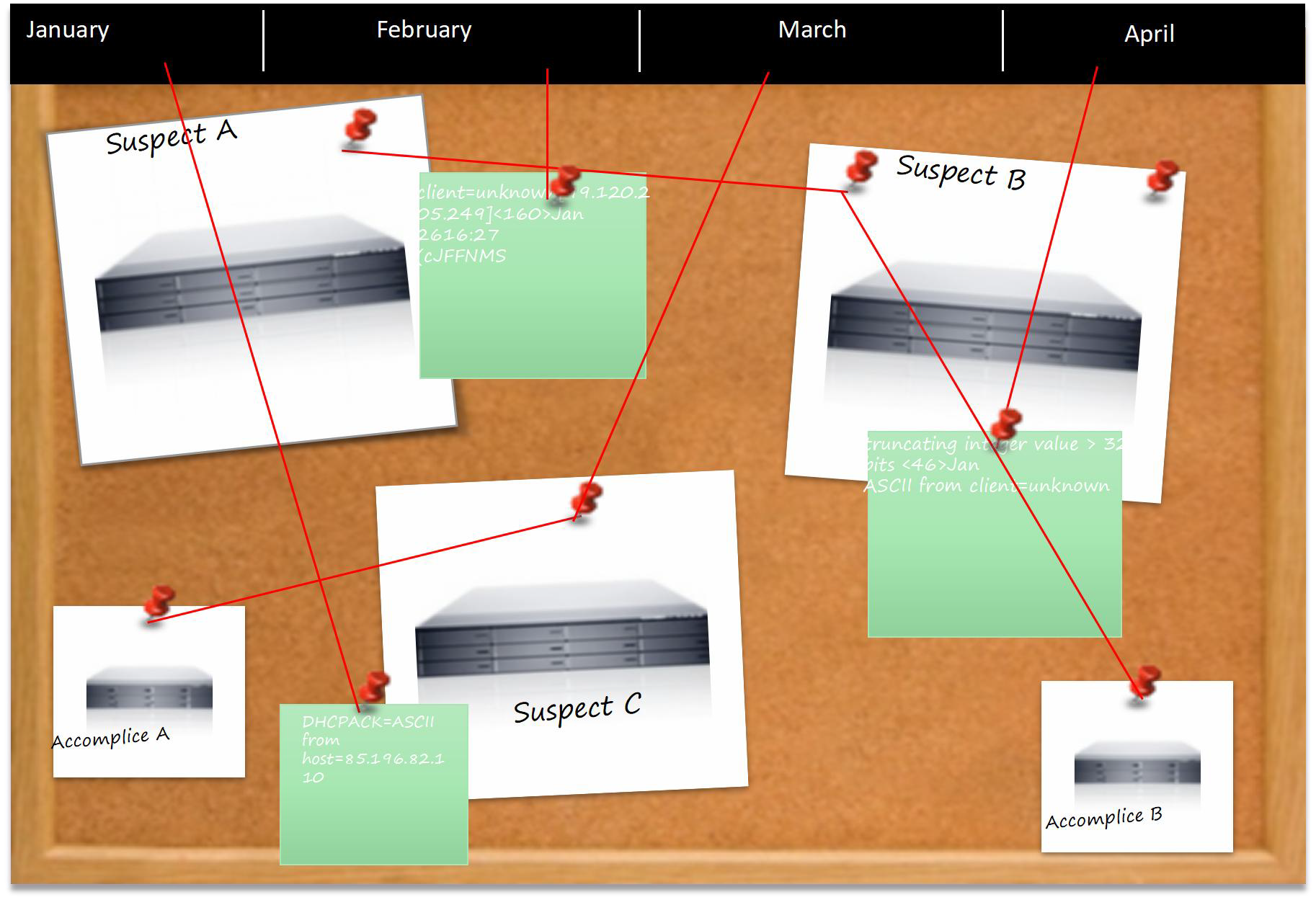

Splunk User Behavior Analytics (UBA)

利用机器学习检测未知威胁和异常行为

检测并消除最先进的威胁 利用多实体剖析和无监督 ML。

丰富的上下文洞察力提高安全可视性 让您能够果断采取行动。

可视化多个攻击阶段的威胁 以了解根本原因、严重程度和时间线。

20 多种不同的仪表盘 提供数百种排列组合,可用于查看威胁信息并快速形成对威胁事件的看法。

简化事件调查,提高 SOC 效率 降低 MTTD 和 MTTR。

Splunk UBA 与 Splunk Enterprise Security (SIEM) 集成工作流 可广泛防御最复杂的威胁。

以大规模、快速和生态为未来的 SOC 提供动力,提高数字化安全韧性

大规模检测威胁

大规模获得可见性和检测能力,降低业务风险。

统一的安全运营

统一检测、调查和自动响应,提高速度和效率。

增强安全创新

借助庞大的用户社区、应用程库序和合作伙伴生态系统,应对任何应用场景挑战。

增强安全态势,实时洞察各类安全风险

以Exfiltration 场景为例:更快发现数据泄露威胁模式,并提供主动防护策略

主动检测数据泄露威胁模式并提前预警:

开箱即用的检测用例:提供各类开箱即用的数据泄露应用场景(支持修改、定制),用于检测数据泄露潜在的发生可能,为防泄密团队提供更早期的预警

用户行为分析(UBA):主动检测和发现用户异常行为并生成告警

基于风险的告警(RBA):对重要对象(如某类终端)设置特定规则,整合各类来源的告警和降噪

快速检测并通过自动化响应缓解数据泄露威胁

SOAR自动化响应:自动联动防病毒、防火墙,IDS or IPS等安全平台进行实时应急响应处理,加速响应处理效率

关联搜索:结合其他相关日志来源(如Email,移动存储设备审计,Proxy,network等)检测复杂上下文的数据泄露行为,加速取证调查

Root Cause分析和调查,各类可视化图表和日志关联分析

案件管理:统一的安全运营,集中并标准化调查视图和工作流程

可视化分析:通过Splunk平台提供各种类型统计、报表、过滤、交互式钻取功能,深入分析泄密事件的来龙去脉

Root Cause 溯源:泄密事件分析、调查和审计,结合其他非DLP事件的相关视角,分析Root Cause,为新增和改进Splunk检测规则提供依据